Mantente actualizado con el mejor contenido en Redes Digitales y lo básico para navegar en la red.

domingo, 21 de abril de 2013

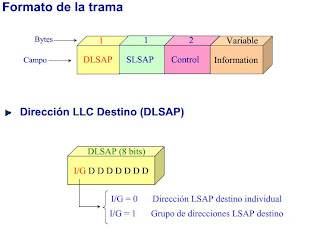

Protocolo LLC

LLC (logical link control o control del enlace lógico), que se encarga de los servicios típicos de enlace: control de errores y control de flujo. Este es un subnivel de enlace en contextos de área local.

Identifica un protocolo de nivel superior (LSAP = LLC Service Access Point) dentro de una estación (dada por la dirección MAC), pudiendo existir multiplexación.

-Servicio sin conexión y sin reconocimiento (tipo 1)

El servicio no poporciona control de flujo, control de errores, ni entrega ordenada

-Servicio en el modo conexión (tipo 2)

En el servicio se establece un canal lógico entre las estaciones. Puede indicarse el nivel de prioridad del enlace

-Servicio sin conexión con reconocimiento (tipo 3)

El servicio sin conexión con reconocimiento, proporciona un mecanismo para enviar una unidad de datos y recibir el reconocimiento, sin necesidad de establecer una conexión lógica.

CSMA/CD

CSMA

es la sigla de Carrier Sense Multiple Access (acceso múltiple por detección deportadora)

y CD es la sigla de Collision Detection (detección de colisiones).

Es una política de acceso al medio de tipo aleatorio, lo cual quiere decir básicamente que las estaciones no acceden al medio de una forma prefijada sino cuando quieren. De esta forma se consigue aumentar la eficiencia de la red con respecto a los sistemas de control estáticos. Obviamente hará falta controlar el caso en que dos estaciones quieran transmitir a la vez.

Nota

Los mecanismos de control del tipo estático se basan en repartir el acceso al medio entre las estaciones de forma fija. Si cuando a una estación le toca acceder al medio no tiene nada que transmitir, el lapso de tiempo asignado no puede ser aprovechado por otra y el medio queda desocupado

De políticas de acceso al medio de tipo aleatorio hay varias, pero las "comercialmente útiles" son dos, CSMA/CD y CSMA/CA. La primera es la más indicada para redes con topología en bus (ya sea con un bus

real, cableado, como con un hub, en un entorno de cableado estructurado). La segunda es la que se usa en las redes inalámbricas Wi-Fi, que tienen una topología asimilable a un bus.

Veamos en primer lugar como funciona CSMA, para luego describir la funcionalidad adicional de la detección de colisiones (CD).

La política de acceso CSMA (acceso múltiple por detección de portadora) funciona de la manera siguiente:

Los ordenadores escuchan constantemente el medio (miran si hay portadora). Cuando tienen una trama para transmitir, si detectan que no hay actividad en el medio, la ponen y, en caso contrario, esperan y siguen escuchando hasta que el medio queda libre, entonces transmiten su trama. Si no tienen nada para transmitir, cuando detectan una trama en el medio, la toman y la procesan.

Este algoritmo presenta un inconveniente claro: existe la posibilidad de que dos estaciones quieran enviar una trama en el mismo momento. Ambas escuchan el medio, no detectan actividad y emiten

simultáneamente. Entonces se produce una colisión: las señales electromagnéticas se mezclan y el resultado es algo ininteligible.

El control de errores que se efectúa en el subnivel LLC será el encargado de detectar dicha circunstancia y solicitar la retransmisión de las tramas que se han corrompido.

Podemos mejorar la política CSMA añadiéndole un procedimiento adicional: cuando una estación ya ha empezado a transmitir, sigue escuchando el medio para detectar si se produce una

colisión, en cuyo caso deja de transmitir inmediatamente, para reducir así el

tiempo de colisión, y espera un tiempo aleatorio (es una manera de evitar una

nueva colisión) para volver a empezar el proceso. Esta variante recibe el

nombre de CSMA/CD, por la detección de las colisiones. Este modo de trabajo

marca la existencia de un parámetro muy importante en las redes CSMA/CD, que es

la longitud mínima de trama.

Una trama en una red local CSMA/CD ha de ser suficientemente

larga para que una colisión sea detectada antes de que finalice su transmisión.

Esta longitud mínima de trama es función únicamente de la velocidad de

transmisión de las señales en el medio. Este parámetro, a su vez, marca otro,

también muy importante en el diseño de redes, como es el diámetro de la red, o

distancia entre las estaciones más alejadas.

La red Ethernet es una topología en bus que utiliza la

política de acceso al medio CSMA/CD y fija como longitud mínima de trama 512

bits. La inventó Xerox, junto con Intel y Digital, y el IEEE la elevó a la categoría

de estándar: IEEE-802.3. La red Ethernet trabaja a 10 Mbps. Con posterioridad,

apareció la FastEthernet, que trabaja a 100 Mbps, y, más tarde, la Gigabit Ethernet

que, como su nombre indica, trabaja a 1 Gbps

Nota

IEEE es la sigla del Institut of Electric and Electronic Engineers (Instituto de ingenieros eléctricos y electrónicos).

Tor el proyecto PODEROSO

Aunque suene al personaje de Marvel Comics, esta entrada no se refiere a él pero si en el aspecto de ser "poderoso".

"Tor" es un software libre y una red abierta que le ayuda a defenderse

contra una forma de vigilancia que amenaza la libertad personal y la

privacidad, la confidencialidad en los negocios y las relaciones, y la

seguridad del Estado conocido como análisis de tráfico.

Inicios.

Tor fue originalmente diseñado, implementado y desplegado

como una tercera generación del proyecto de enrutamiento cebolla del

Laboratorio de Investigación Naval de los EE.UU. . Se desarrolló originalmente

con la Marina de los EE.UU., con el propósito principal de proteger las

comunicaciones gubernamentales. Hoy en día, se utiliza todos los días para una

amplia variedad de propósitos por la gente normal, los militares, periodistas,

policías, activistas, y muchos otros.

Desarrollo.

Tor

es una red de túneles virtuales que permite a las personas y grupos mejorar su

privacidad y seguridad en Internet.También permite a los desarrolladores de

software crear nuevas herramientas de comunicación con características de

privacidad incorporados. Tor proporciona la base para una serie de aplicaciones

que permiten a las organizaciones ya los individuos compartir información sobre

redes públicas sin comprometer su privacidad.

La variedad de gente que usa Tor es de hecho parte de lo que

hace que sea tan seguro . Tor te esconde entre los demás usuarios de la red ,

por lo que la base de los usuarios más poblada y diversa de Tor, mayor

anonimato será protegido.

Por qué necesitamos Tor?

Usar Tor te protege contra una forma habitual de vigilancia

en Internet conocida como "análisis de tráfico". El análisis de

tráfico puede usarse para deducir quién esta hablando a quién sobre una red

pública. Conocer el origen y destino de tu tráfico de Internet permite a otro seguir su comportamiento e intereses. Esto puede impactar sobre tu

chequera si, por ejemplo, un sitio de comercio electrónico utiliza

discriminación de precios basándose en el país o institución de origen. Puede

incluso amenazar tu trabajo y seguridad física revelando quién y dónde se

encuentra. Por ejemplo, si vas a viajar al extranjero y te conectas al computador

de tu empresa para revisar o enviar correo, puede revelar inadvertidamente tu

nacionalidad y tu afiliación profesional a cualquiera que vigile la red,

incluso si la conexión está encriptada.

La solución: una red anónima distribuida

Tor ayuda a reducir los riesgos del análisis de tráfico tanto sencillo como sofisticado distribuyendo tus transacciones entre distintos lugares en Internet, así que no hay un solo punto que se puede vincular a su destino. La idea es similar a usar una ruta dificíl de seguir con el fin de despistar a alguien que está siguiéndote -, borrando tus huellas periódicamente. En lugar de tomar una ruta directa desde el origen al destino, los paquetes de datos en la red Tor toman caminos aleatorios a través de varios repetidores que tapan tu rastro para que ningún observador de un único punto se puede decir de dónde procedian los datos o hacia dónde se dirige.

Una vez que el circuito ha sido establecido, muchos tipos de datos pueden ser intercambiados y varios tipos diferentes de aplicaciones de software se pueden implementar en la red Tor. Debido a que cada repetidor no ve más de un tramo en el circuito, ni un espía, ni un repetidor intervenido pueden usar análisis de tráfico para asociar el origen y el destino de la conexión. Tor sólo funciona con flujos TCP y puede ser utilizado por cualquier aplicación que soporte SOCKS.

Servicios ocultos

Tor también posibilita a los usuarios el ocultar su

localización mientras ofrecen varias clases de servicios, tales como

publicación web o un servidor de mensajería instantánea. Usando Tor

"puntos de encuentro", a otros usuarios de Tor pueden interconectarse

a estos servicios ocultos sin conocer la identidad de la otra red.

El permanecer anónimo

Tor no puede solucionar todos los problemas de anonimato. Se

centra únicamente en proteger el transporte de datos. Es necesario utilizar el

software de soporte específico del protocolo si no desea que los sitios que

visita vean su información de identificación. Por ejemplo, puede utilizar

Torbutton mientras navega por la web para retener alguna información acerca de la

configuración de su ordenador.

Proyectos.

sábado, 20 de abril de 2013

WiMAX

WiMAX es una tecnología basada en IP, acceso inalámbrico de banda ancha que proporciona un rendimiento similar a las redes 802.11/Wi-Fi con la cobertura y calidad de servicio (Quality of Service) de redes celulares. WiMAX es también un acrónimo que significa "Interoperabilidad mundial para acceso por microondas (WiMAX).

WiMAX es un sistema inalámbrico de comunicación digital, también conocido como IEEE 802.16, que se destina para móviles "redes de área metropolitana". WiMAX puede proporcionar acceso inalámbrico de banda ancha (BWA) hasta 30 millas (50 km) para estaciones fijas y 3-10 millas (5-15 km). para estaciones móviles en contraste, el estándar de red inalámbrica de área local WiFi/802.11 se limita en muchos casos a sólo 100-300 metros (30 - 100m). Con WiMAX, los tipos de datos WiFi-como son fácilmente compatibles, pero el tema de la interferencia se ve afectada WiMAX opera en frecuencias tanto con licencia y sin licencia, proporcionando un entorno regulado y el modelo económico viable para los proveedores de servicios inalámbricos. A su corazón, sin embargo, WiMAX es una iniciativa de los estándares. Su propósito es asegurar que las radios inalámbricas de banda ancha fabricados para uso de los clientes interactúen de un proveedor a otro.

Las principales ventajas del estándar WiMAX son para permitir la adopción de características avanzadas de radio en un uniforme modo y reducir los costos para todas las radios que realizan las empresas, que son parte del WiMAX Forum ™ -. La norma más reciente Long Term Evolution un organismo de normalización formado para garantizar la interoperabilidad a través de pruebas (LTE) es un término similar que describe una tecnología paralela para WiMAX que está siendo desarrollado por los vendedores y transportistas como contrapunto a WiMAX.

Páginas Amarillas

Ingeniería Social

La ingeniería social consiste en la manipulación de las personas para que voluntariamente realicen actos que

normalmente no harían.

Término usado entre crackers y samurais para referirse a las

técnicas de violación que se sustentan en las debilidades de las personas mas que en el software.

El objetivo es engañar a la gente para que revele contraseñas u otra información que

comprometa la seguridad del sistema objetivo.

Objetivos

Los objetivos básicos de la Ingeniería Social son los mismos

del “hacking” o “cracking” (dependiendo de quien lo haga) en

general: ganar acceso no autorizado a los sistemas, redes o a

la información para...

>Cometer Fraude,

>Entrometerse en las Redes,

>Espionaje Industrial,

>Robo de Identidad (de moda),

>Irrumpir en los Sistemas o Redes.

Víctimas

Las víctimas típicas incluyen:

> Empresas Telefónicas

> Servicios de Helpdesk y CRM

> Corporaciones Renombradas

> Agencias e Instituciones Gubernamentales y Militares

> Instituciones Financieras

> Hospitales.

> En general, los ataques se centran en grandes compañias.

Artilugios y técnicas de la Ingeniería Social. (Invasivas directas o Físicas)

• El Teléfono

• El Sitio de Trabajo

• La Basura

• La Internet-Intranet

• Fuera de la Oficina

Teléfono.

• Personificación Falsa y Persuación

> Tretas Engañosas: Amenazas, Confusiones Falsas.

> Falsos Reportes de Problemas.

• Personificación Falsa en llamadas a HelpDesks y Sistemas CRM

> Completación de Datos Personales

• Robo de Contraseñas o Claves de Acceso

Telefónico:

> Consulta de buzones de voz.

> Uso fraudulento de líneas telefónicas.

> Uso de Sistemas Internacionales de Voz sobre IP.

Técnicas de Ingeniería Social (Seductivas y/o Inadvertidas.)

• Autoridad

• Carisma

• Reciprocidad

• Validación Social

• Ingeniería Social Reversa

Autoridad

• Pretender estar con la gente de TI o con un alto ejecutivo en la Empresa o Institución.

• Puede usar un tono de voz:

> Intimidante

> Amenazante

> Urgente

Tips Simples para Defenderse.

• Mantenga una actitud cautelosa y revise

constantemente sus tendencias de

ayudar a personas que no conoce. Ojo:

ayudar a personas que no conoce. Ojo:No tiene que volverse una persona

huraña y paranóica.

• Verifique con quien habla,

especialmente si le estan preguntando

por contraseñas, datos de empleado u

otra información sensitiva.

• Al teléfono, obtenga nombres e

identidades (Nro. De Empleado, por

ejemplo). Corrobórelos y llámelos a su

pretendida extensión.

• No se deje intimidar o adular para

terminar ofreciendo información.

• No le permita a una persona

desconocida “descrestarlo” con su

aparente conocimiento.

y por favor...NO RESPONDA MENSAJES EN CADENA!!!

Como Identificar al “Hacker Social”.

Como Identificar al “Hacker Social”.• En los ataques telefónicos, se aprovechan del hecho de la mayor credibilidad de la mujer.

• Utilizan “marcas de agua” cuando usan correo

convencional falso.

• Usan tarjetas de negocio y nombres (ambos) falsos.

Verifíquelos antes de involucrarse.

• Tratan de manipular a las personas menos afortunadas, segregadas, a las menos agraciadas y en general a todos los que buscan validación

social.

Estratégias de Combate:

• Area de Riesgo

• Estratégia de Combate

> Refuerzo contínuo del conocimiento de los cambios a los sistemas y redes.

> Entrenamiento en el uso de contraseñas

> Inducción en la creación de contraseñas “fuertes”

• Tácticas del Hacker

> “Password Guessing”

> Encuestas, Concursos, Falsas Actualizaciones de Datos.

> Anexos con Troyanos, Exploits, Spyware, Software de Navegación remota y Screen Rendering.

Envenenamiento ARP

Introducción.

El protocolo ARP (address resolution protocol) opera a nivel de la capa 2. Es ampliamente usado en redes de área local. Su función básica es asociar una dirección lógica (IP) con una dirección física (MAC). Esta asociación se almacena en cada host de la red y es conocida como ARP-Caché. La ARP-Caché puede consultarse en máquinas Windows bajo el comando: arp –a.

El protocolo ARP (address resolution protocol) opera a nivel de la capa 2. Es ampliamente usado en redes de área local. Su función básica es asociar una dirección lógica (IP) con una dirección física (MAC). Esta asociación se almacena en cada host de la red y es conocida como ARP-Caché. La ARP-Caché puede consultarse en máquinas Windows bajo el comando: arp –a.

Supóngase el caso de que el Host A (192.168.0.1) desee comunicarse con el Host B (192.168.0.2) para transferir datos. El algoritmo (proceso) a seguir es el siguiente:

- El host A verifica su ARP cache en la búsqueda de la dirección MAC de 192.168.0.2, si no la encuentra, procede a actualizar su ARP-Caché mediante los siguientes pasos:

- El host A(192.168.0.1) envía a todos los equipos de la red un paquete del tipo ARP-Request, preguntando la dirección MAC del IP 192.168.0.2.

- Todas las maquinas reciben el paquete pero solo responde la que tenga la dirección 192.168.0.2. La respuesta es un paquete ARP-Reply que incluye la dirección MAC de 192.168.0.2

- El host A recibe el paquete ARP-Reply, extrae la dirección MAC de B y la almacena en su ARP-Caché

Lo antes descrito sucede en la capa dos del modelo OSI, posteriormente se procederá con pasos adicionales a nivel de las capas superiores a fin de completar la transmisión.

Desarrollo

De acuerdo al siguiente escenario...

Las ARP-Caché de cada host deberían ser:

Para el Host A:

IP MAC

192.168.O.2 Y

192.168.O.3 Z

Para el Host B:

IP MAC

192.168.O.1 X

192.168.O.3 Z

Para el Host C:

IP MAC

192.168.O.1 X

192.168.O.2 Y

Ahora, suponga que un usuario mal intencionado hace uso del equipo B e instala el software Cain y Abel, procede a hacer un escaneo de red, y elige a dos víctimas (A y C) para llevar a cabo el ataque de envenenamiento ARP. Luego del envenenamiento exitoso, las ARP-Caché de A, B y C quedan de la siguiente forma:

Para el Host A:

IP MAC

192.168.O.2 -

192.168.O.3 Y

Para el Host B:

IP MAC

192.168.O.1 X

192.168.O.3 Z

Para el Host C:

IP MAC

192.168.O.1 Y

192.168.O.2 -

Nótese que las tablas de los Host A y C están corruptas, y que solo las tablas de B (el atacante) se mantiene integra. Este envenenamiento se logró gracias a que el software instalado en el host B, fue capaz de generar paquetes ARP-Reply especialmente diseñado para corromper las ARP-Caché de A y C.

ARP es un protocolo que no soporta autenticación y por lo tanto cualquier host puede actualizar las ARP-Cache de los demás sin necesidad de un paquete ARP-Request.

Efectos Secundarios.

Es a partir de ese momento que B se convierte en un intermediario entre las actuales y futuras comunicaciones entre A y C. Los protocolos que son vulnerables a este tipo de ataques son: ftp, http, imap, pop3, smtp, smb, telnet, mysql, vnc, etc.

Cómo protegerse de estos ataques?

Lamentablemente este tipo de ataque requiere como única solución el desactivar el protocolo ARP. Esto sólo es posible si el administrador escribe manualmente la tabla ARP-Caché en cada equipo de la red.

Otra posible medida de seguridad es implementar versiones seguras de los protocolos afectados, por ejemplo: en vez de http usar https, en vez de telnet usar ssh, y así sucesivamente. Esto no detendrá el ataque, pero el atacante solo tendrá acceso a los Hash de los password. Para decodificarlos deberá hacer uso de ataques de fuerza bruta o diccionarios.

Fibra Óptica

Esta compuesta por dos capas el núcleo y el revestimiento.

Se requieren 2 filamentos para una comunicación bi-direccional: TX y RX.

El grosor del filamento es comparable al grosor de un cabello humano, es decir, aproximadamente de 0,1 mm. En cada filamento de fibra óptica podemos apreciar 3 componentes:

- La fuente de luz: LED o laser.

- el medio transmisor : fibra óptica.

- el detector de luz: fotodiodo.

La interfaz en cada computadora pasa la corriente de pulsos de luz hacia el siguiente enlace y también sirve como unión T para que la computadora pueda enviar y recibir mensajes.

Convencionalmente, un pulso de luz indica un bit 1 y la ausencia de luz indica un bit 0. El detector genera un pulso eléctrico cuando la luz incide en él. Éste sistema de transmisión tendría fugas de luz y sería inútil en la práctica excepto por un principio interesante de la física. Cuando un rayo de luz pasa de un medio a otro, el rayo se refracta (se dobla) entre las fronteras de los medios.

Secuencia de transmisión.

Ventajas:

- Presenta dimensiones más reducidas que los medios preexistentes.

- El peso del cable de fibras ópticas es muy inferior al de los cables metálicos, capaz de llevar un gran número de señales.

- La materia prima para fabricarla es abundante en la naturaleza.

- Compatibilidad con la tecnología digital.

- La fibra óptica hace posible navegar por Internet a una velocidad de dos millones de bps.

- Acceso ilimitado y continuo las 24 horas del día, sin congestiones.

- Video y sonido en tiempo real.

- Fácil de instalar.

Desventajas:

- No puede transmitir electricidad para alimentar repetidores intermedios

- La necesidad de efectuar, en muchos casos, procesos de conversión eléctrica-óptica

- La fibra óptica convencional no puede transmitir potencias elevadas.

- No existen memorias ópticas

- La alta fragilidad de las fibras.

- Necesidad de usar transmisores y receptores más caros.

Aplicaciones.

Tx de larga distancia.

Distribución CATV

Tx metropolitanas.

Acceso áreas rurales

Enlaces de abonado.

LAN, WAN

Cómo funciona la Fibra óptica?

Suscribirse a:

Entradas (Atom)